Oracle Weblogic远程代码执行漏洞安全通告(CVE-2020-2546、CVE-2020-2551)

2020年1月15日,Oracle发布一系列安全补丁,其中CVE-2020-2546和CVE-2020-2551编号的漏洞发生在Weblogic服务上,可在未认证的前提下,通过发送精心构造的恶意 HTTP 请求,执行远程代码。 【背景】

2020年1月15日,Oracle发布一系列安全补丁,其中CVE-2020-2546和CVE-2020-2551编号的漏洞发生在Weblogic服务上,可在未认证的前提下,通过发送精心构造的恶意HTTP 请求,执行远程代码。

WebLogic是Oracle公司出品的一个application server,确切的说是一个基于JAVAEE架构的中间件,WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。

【漏洞详情】

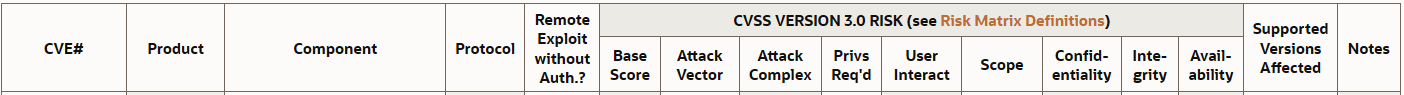

本次补丁包含Weblogic Server上 2个9.8分的漏洞和2个7.5分的漏洞,均可以在未授权的条件下远程利用:

其中CVE-2020-2546和CVE-2020-2551的评分较高,均为9.8分,漏洞危害较大,利用难度较低,建议尽快处理。

【风险评级】

高危

【影响版本】

WebLogic :

10.3.6.0.0

12.1.3.0.0

12.2.1.3.0

12.2.1.4.0

【修复建议】

请登录 https://support.oracle.com 获取安装最新的安全补丁。

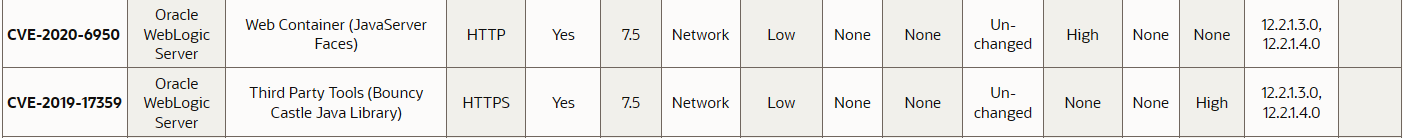

若暂时无法下载,可在AdminServe -> 协议 -> IIOP 中关闭IIOP协议并保存。

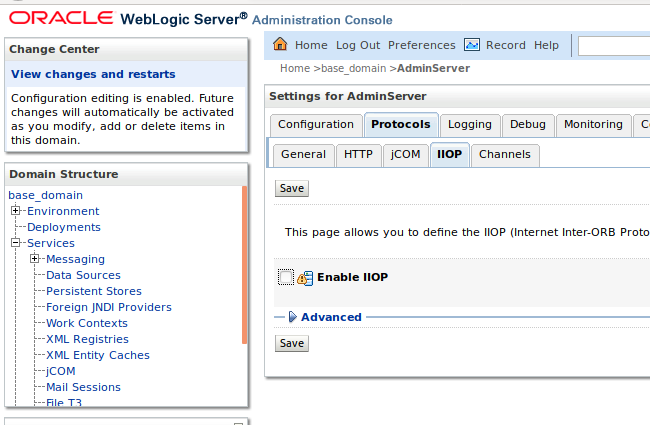

在<域名> -> 安全 -> 筛选器 中配置 受信任的源通过t3协议访问服务(需重启服务):

确保从外部无法访问t3协议:

以此来缓解漏洞的影响。

【参考链接】

https://www.oracle.com/security-alerts/cpujan2020.html